OSForensics - 数据恢复工具软件

OSForensics是一款体积小巧且功能强的数据恢复软件,软件可以通过文件名、大小和时间,查找文件,并鉴别可疑的文件,数字签名等,恢复已删除的文件。

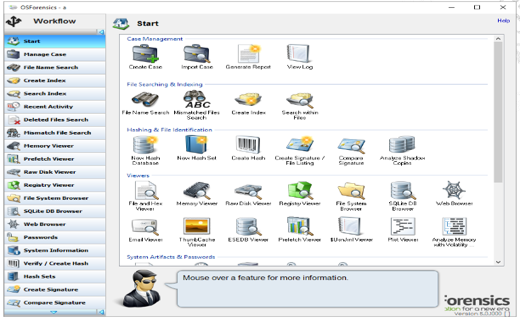

OSForensics允许您使用散列匹配,驱动器签名比较,电子邮件,内存和二进制数据来识别可疑文件和活动。它允许您通过高等文件搜索和索引从计算机中提取取证证据,并使这些数据得以有效管理。它可以快的帮助用户管理计算机的系统,也支持和数字存储设备里面进行发现数字证据,它也被进行集中成为了一个强的模块工具,可以使用相关工具,只需要进行选择您要进行使用的功能,即可快捷的进行设置使用,软件使用简答,操作方便,是款值得信赖的数据恢复软件。

软件功能:

-

索引速度提高了3倍,大大改进了索引引擎,具有多线程,RAM驱动和预扫描旁路选项

-

OCR(光学字符识别)允许您搜索照片和图像中的文本,Win 10

-

加密的PDF报告

-

磁盘映像的主要和辅助哈希函数

-

从原始磁盘查看器跳转到MFT记录

-

磁盘映像中保存的磁盘型号和序列号

-

哈希集功能

-

导入项目VIC json文件

-

EFS(加密文件系统)

-

新版本的Volatility Workbench,支持Mac和Linux

-

检查Skype Sqlite数据库文件

-

恢复BitLocker密钥

-

从视频网站提取MP4格式的视频

-

改进的自动分类功能

功能介绍:

在文件中搜索

OSForensics包括快和强的方法之一,它由Zoom搜索引擎提供支持,可在硬盘上的文件的内容中进行搜索。

如果基本文件搜索功能是不够的,OSForensics还可以创建索引的文件在硬盘上。

档案格式

OSForensics可以索引多种文件格式的内容。这:DOC、DOCX、PDF、PPT、XLS、RTF、WPD、SWF、DJVU、JPG、GIF、PNG、TIFF、MP3、DWF、PPDX、XLSX、MHT、ZIP、PST、MBOX、MSG、DBX、ZIPX、RAR、ISO、TAR等,还支持回收容器。因此可以在PST文件中正确索引附加到电子邮件的DOCX文件,然后将其压缩为ZIPX文件。

如果缺少文件扩展名,OSForensics还可以对文件进行分析以确定其文件类型。

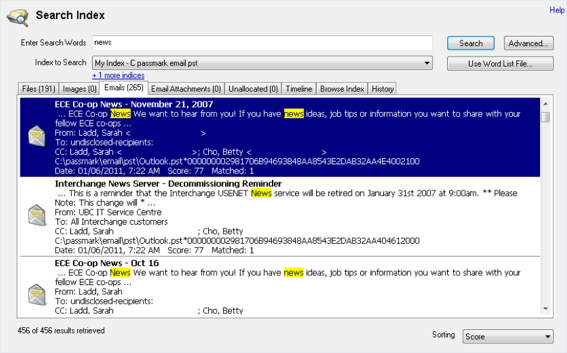

搜索邮件

能够搜索文件内的一个附加功能是能够搜索电子邮件归档。索引过程中可以打开和阅读电子邮件格式的文件(PST),并确定个人信息。

这允许系统上发现的电子邮件的文本内容搜索。

恢复已删除的文件

文件已被删除后扔进回收站,可它往往仍然存在,直到另一个新的文件在硬盘驱动器取代它的位置。OSForensics可以追踪到这个的ghost文件数据,并试图将其恢复到可用状态的硬盘驱动器上。

删除的文件群集视图

OSForensics还提供了物理磁盘上已删除文件群集分配的图形视图

该表显示已删除文件的碎片信息。对于较小的文件,已删除的文件可能驻留在MFT中(可用NTFS)。

该图提供了碎片相对于其所在物理磁盘的位置的图形表示。

揭开近期活动

OSForensics可以发现近期的系统上执行的用户操作,但不限于:

-

打开的文档

-

网页浏览历史

-

连接USB设备

-

连接网络共享

-

收集系统信息

硬件系统上运行的详细信息:

-

CPU的类型和数量的CPU

-

RAM的数量和类型

-

已安装的硬盘驱动器

-

连接USB设备

-

等等

查看活动的记忆体

看看什么是目前的系统主内存。尝试发现密码和敏感信息,否则将无法访问。

选择检测系统的活动进程的列表。OSF也可以将其内存存储到磁盘上的文件,以备后查。

提取的登录名和密码

恢复从近期访问过的网站的用户名和密码,在常见的网页浏览器,包括IE浏览器,Chrome浏览器和Opera。

OSForensics的新版本为10。

新时代的数字调查

对于Windows

-

识别可疑文件和活动

-

从计算机提取证据

-

管理调查

搜索文件

OSF提供了快且强的方法来定位Window计算机或Forensic图像上的文件。

使用广泛赞誉的索引引擎在文件内容中进行搜索,可提供行业相关性排名,日期范围搜索,短语匹配,“类似于Goole”的上下文结果等。

广泛的文件类型

调查和搜索数百种文件类型,包括Office和Acrobat文档,图像文件(带有OCR),电子邮件(Outlook,Thunderbird,Mozilla等),附件,ZIP文件,甚至二进制文件和未分配的群集。

恢复已删除的证据

搜索和恢复用户可能试图销毁或已从回收站中删除的文件

发现用户活动

扫描计算机以查找近来活动的证据,包括访问的网站,已连接的USB驱动器,网络,下载,网站登录名和网站密码

找回密码

OSF提供了功能强的工具来发现和破解实时系统或取证图像上的密码。包括:

-

网站登录名和密码(在Chrome,Edge,IE,Firefox和Opera中使用)

-

Outlook和Windows Live密码

-

已保存的Wifi密码

-

Windows自动登录密码

-

Windows和Microsoft产品密钥

-

端口(串行/并行)

-

网络适配器

-

物理和光盘驱动器

-

Bitlocker检测

OSF还提供了使用rainbow table和字典攻击来破解Hash的工具。

显示硬盘上的隐藏区域

OSF可以暴露硬盘的HPA和DCO隐区域。这些区域可用于恶意意图,包括隐藏非法数据

浏览卷影副本

使用OSF访问卷影副本。这使您可以查看磁盘在过去某个时间点的显示方式,并查看发生了什么变化。发现文件更改,甚至查看已删除的文件

识别可疑文件和活动

验证并匹配文件

使用OSF通过比较散列值来确认文件没有被破坏或篡改,或者确定未知文件是否属于已知文件集。验证并匹配带有MD5,SHA1和SHA256哈希的文件。查找名称与扩展名不匹配的文件

识别变化

创建并比较驱动器签名以识别系统上的差异和更改。OSF允许您创建硬盘驱动器的取证签名,并在创建签名时保留有关系统上存在的文件和目录结构的信息

时间线查看器

OSF具有时间线查看器,该视图可提供一段时间内文件和系统活动的可视化表示,帮助您确定发生重大活动的日期范围,或建立数年、数月或数日的行为模式。

文件分析工具

OSF提供了一套工具来分析文件、电子邮件和系统信息,包括:

-

可以显示流,十六进制,文本,图像和元数据的文件查看器

-

电子邮件查看器,可以直接从档案中显示消息

-

注册表查看器,可访问Windows注册表配置单元文件

-

文件系列浏览器用于类似于浏览器的物理驱动器,卷和映像上受支持的文件系统的导航

-

原始磁盘查看器可浏览和搜索物理驱动器,卷和映像上的原始磁盘字节

-

Web浏览器可浏览和捕获在线内容以进行离线证据管理

-

ThumbCache查看器以浏览Windows缩略图缓存数据库以获取可能曾经存在于系统中的图像/文件的证据

-

SQLite数据库浏览器查看和分析SQLite数据库文件的内容

-

ESEDB查看器,用于查看和分析ESEDB(.edb)数据库文件的内容,ESEDB(.edb)数据库文件是Microsoft应用程序使用的通用存储格式

-

预取查看器可以识别系统上正在运行的应用程序的时间和频率,并由操作系统的预取器进行记录

-

Plist视图可查看MacOS,OSX和IOS通常用于存储设置的Plist文件的内容

-

$UsnJrnl查看器查看存储在USN Journal中的条目,ZTFS使用该条目跟踪卷的更改

管理您的数字调查

创建案例

将您发现的证据整理成加密的安全案例文件。

产生报告

将您的案例文件导出为可访问且可自定义的报告,其中显示与该案例相关的证据。在调查的时候,向客户或执法人员提供可读的法医调查结果摘要。

存储设备管理

集中管理存储设备,以便在整个OSF中方便的访问。

驱动器和系统映像

创建和还原证据磁盘的磁盘映像,以取证分析,而不会危及原始数据。

从一组RAID成员磁盘映像重建的RAID映像。

复制活动系统的分区或驱动器。从USB驱动器运行OSF时,对于实时采集很有用。

审计追踪

OSF可以自动维护对调查过程中所进行的活动的安全审核跟踪。

随身携带OSF

可以从便携式USB驱动器安装和运行OSForensics。将调查直接带到目标计算机。

系统要求:

Windows Vista ,Windows7、8、10,11,Windows Server 2000 、2003、2008、2012、2016、2019

32位和64位(建议64位)

至少1GB RAM(推荐8GB以上)

500MB的可用磁盘空间,或者可以从USB驱动器运行

- 2026-02-09

- 2026-01-20

- 2026-01-16

- 2026-01-12

- 2026-01-12

- 2026-01-09

- 2026-02-05

- 2026-02-05

- 2026-01-28

- 2026-01-26

- 2026-01-26

- 2026-01-16